このトピックでは、Boxで組織のシングルサインオン (SSO) を設定して構成する方法について説明します。

目次

シングルサインオンの概要

BoxでのSSOのサポート

シングルサインオンの設定

ユーザーによるSSOの設定

シングルサインオンの無効化

技術情報

BoxでのSSOの設定

IdPの要件

接続の設定に必要なBoxの情報

Boxへの提出が必要なIDプロバイダの情報

SSOアカウントの設定

アカウント作成メール

SSOログアウトURL

カスタムログアウトURLの設定

SSOのオンザフライ登録 (自動プロビジョニング)

SSO自動プロビジョニングの設定

自動登録

SSOを使用したBoxのグループ登録

制限事項

SSOを使用したユーザーアカウントのメールエイリアスの追加

制限事項

SSOとリバースプロキシ

SSOとユーザーのメールアドレス変更

シングルサインオンの概要

シングルサインオン (SSO) は、単一の資格情報を使用して複数の異なるアプリケーションにログインできる、ユーザーの認証方法です。 SSOを使用すれば、1つのパスワードですべてのアプリケーションにアクセスできるため、パスワードを入力する手間やヘルプデスクに問い合わせる回数が低減します。 特に、従業員が会社の資格情報を使用してさまざまなアプリケーションにアクセスするといった企業環境で役に立ちます。

BoxでのSSOのサポート

SSO認証は、BusinessアカウントおよびEnterpriseアカウントで使用できます。 BoxはSAML 2.0によるSSOをサポートし、SSOのサービスプロバイダ (SP) の役割をします。 クライアントは、IDプロバイダ (IdP) として機能するためにフェデレーションサービスを実装する必要があります。 IdPは、ユーザーストアに接続されたユーザー管理ツールであり、管理者または共同管理者はこれを使用して、企業のアプリケーションへのアクセス権限を定義できます。 フェデレーションは、組織内プロバイダまたはサードパーティ製プロバイダを使用して構築が可能です。

一般的に使用されるサードパーティIdPは以下のとおりです。

- ADFS 2.0/3.0

- Google Cloud

- Okta

- OneLogin

一部のIdP (Okta、OneLoginなど) では、Box APIを通じてBoxとさまざまなレベルで統合ができ、ユーザーストアやBoxアカウントの同期性を高めるための追加機能が使用できます。 この機能の例として、IdPに追加したときの自動のアカウントプロビジョニング (事前プロビジョニング)、IdPから削除したときの自動のアカウントプロビジョニング解除、ユーザーストアとBox間でのグループの定期的な同期 (グループのプッシュ) などがあります。 この機能が提供されているかは、ご利用のIdPにお問い合わせください。

SSOサインインプロセスの概略図を次に示します。

- ユーザーが自社ブランドのサブドメイン (例: mycompany.box.com) で [続ける] をクリックします。

- BoxからIdPにリクエストが転送されます。 ユーザーはIdPログインページにリダイレクトされます。

- ユーザーが会社の資格情報を使用してログインします。

- ユーザーストアの情報をもとにユーザーを検証します。

- SAMLアサーションがBoxに返信されます。 IDプロバイダからのSAMLアサーションの応答には、少なくともユーザーのメールアドレスが含まれている必要があります。 メールアドレスは、Boxアカウントのユーザーに対応したものでなければなりません。 ユーザーの姓と名の属性も通常はパラメータとして送信されますが、これらはSSOを有効にするために必須ではありません。

- ユーザーのセッションが認証され、Boxアカウントにログインします。

BoxでのSSOは認証方法であり、統合された機能ではありません。 ユーザーストアの個々のアカウントをBoxのユーザーアカウントに同期する方式はありません。

シングルサインオンの設定

前提条件:

- BoxのBusinessまたはEnterpriseアカウント。

- プライマリ管理者、または [レポートと設定] セクションで少なくとも以下の権限が選択されていて共同管理者の権限を持つ管理対象ユーザー。

- 会社の設定とアプリを表示する

- 会社の設定とアプリを編集する

注: アカウント作成メールを設定できるのはプライマリ管理者のみです。 このオプションは共同管理者には表示されません。

ユーザーによるSSOの設定

管理者および共同管理者がシングルサインオンを各自で設定できるオプションがあります。 Boxのサポートなしで企業のセキュリティ設定を行う場合でも、シングルサインオンの設定および有効化は簡単にできます。 必要な3つの手順を以下に示します。

- SSOを構成する

- SSOをテストする

- SSOを必須にする

注: SSO有効モードを有効にすると、ユーザーは、SSOまたは自分のBox資格情報を使用してサインインできるようになります。 SSO必須モードが有効になると、ユーザーはSSO経由でのみログイン可能になります。

SSOを構成するには:

- [管理コンソール] > [Enterprise設定] に移動します。

- [ユーザー設定] タブをクリックします。

- [すべてのユーザーのシングルサインオン (SSO) の構成] セクションで [構成] をクリックします。

- IDプロバイダ (IdP) を選択します。 プロバイダがリストにない場合は、SSO設定のサポートフォームからBoxにSSOの設定を依頼してください。

- SSOメタデータファイルをアップロードします。 メタデータファイルがない場合やメタデータファイルの更新が必要な場合は、SSO設定のサポートフォームからBoxにSSOの設定を依頼してください。

- [送信] をクリックします。

[すべてのユーザーのシングルサインオン (SSO) の構成] セクションには、SSO処理の進捗状況やエラーが発生したかどうかを知らせるステータスインジケータが表示されます。

注: セルフサービスSSOでご利用のIdPがサポートされていない場合は、[すべてのユーザーのシングルサインオン (SSO) の構成] セクションにエラーが表示されます。 この際にSSOの構成の更新が必要な場合は、Box Product Supportまでお問い合わせください。

ファイルの処理が問題なく完了すると、メインのアカウント管理者および共同管理者のメールアドレスに通知が送信されます。 ファイルの処理期間中に社内向けに新しいログインプロセスを通知してください。

シングルサインオン有効モードを有効にするには:

- [管理コンソール] > [Enterprise設定] に移動します。

- [ユーザー設定] タブをクリックします。

- [すべてのユーザーのシングルサインオン (SSO) を有効化] セクションで、[SSO有効モード] を有効にします。

シングルサインオン必須モードを有効にするには:

重要

- セキュリティ上の理由により、[SSO必須モード] の有効化は「重要な操作」と見なされ、完了するには多要素認証 (MFA) が必要です。

- この設定を有効化する前に、SSOログインフローのテストを行う必要があります。 SSO資格情報が正しく動作するテストをしなかった場合は、Boxアカウントからロックアウトされる可能性があります。

この時点で、すべての管理対象ユーザーは、選択したSSOプロバイダ経由でBoxにアクセスできるようになります。 また、MFAもSSOプロバイダで処理されるため、その登録が解除されます (有効にしている場合)。

- [管理コンソール] > [Enterprise設定] に移動します。

- [ユーザー設定] タブをクリックします。

- [すべてのユーザーのシングルサインオン (SSO) を有効化] セクションで、[SSO有効モード] を無効にし、[SSO必須モード] を有効にします。

- [SSO必須モードを有効化] ダイアログボックスで、両方のチェックボックスをオンにし、[すべてのユーザーに対して有効化] をクリックします。

- 管理コンソールでの重要な操作に多要素認証が必要で説明されている方法を使用して、MFAでこの変更を認証します。

シングルサインオンの無効化

シングルサインオンを無効にするには、[SSO必須モード] の切り替えを無効にします。 セキュリティ上の理由により、SSOの無効化は「重要な操作」と見なされ、完了するには多要素認証 (MFA) が必要です。

技術情報

以下のリストは各IdPの設定ファイルです。

Okta

- Oktaメタデータファイル (metadata.xml)

ADFS

- firstnameAttribute =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname - lastnameAttribute =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - emailAttribute =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

Entra ID

- firstnameAttribute =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname - lastnameAttribute =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - emailAttribute =

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name - oidAttribute =

http://schemas.microsoft.com/identity/claims/objectidentifier - tenantidAttribute =

http://schemas.microsoft.com/identity/claims/tenantid

Google Cloud

- firstnameAttribute =

firstName - lastnameAttribute =

lastName - emailAttribute =

SAML_SUBJECT

OneLogin

- firstnameAttribute =

firstName - lastnameAttribute =

lastName - emailAttribute =

SAML_SUBJECT

BoxでのSSOの設定

検出 - IdP (IDプロバイダ) の選択が完了したら、SSO設定のサポートフォームに入力します。 フォームで必要な情報については、このページの手順を参照してください。

設定 - SSO設定のサポートリクエストが提出されると、サポートチームが当社SP (サービスプロバイダ) からお客様のIdPへの接続を設定します。 同様にお客様側でも、当社からお伝えしたメタデータまたは情報を使用してお客様のIdPから当社のSPへの接続を設定する必要があります。

テスト - Enterprise設定の [SSOの有効化] をオンにすると、会社のBoxログインページが表示されます。 この会社ブランドのページを変更したり、削除したりすることはできません。

SSOの有効化のフェーズでは、管理対象ユーザーは会社のメールアドレスとパスワードを使用してBox.comにログインできます。あるいは、Boxサブドメインを通じて会社のログイン資格情報を使用できます。 この設定は、テスト中は使用可能ですが、本番フェーズでは [SSO必須モード] に変更する必要があります。

展開 - テスト後は、Boxインスタンスを [SSO必須モード] の状態に移行し、すべての管理対象ユーザーがIdPログインページから会社のログイン資格情報を使用した場合のみログインできるようにする必要があります。 Box製のアプリケーション (Box Syncなど) はすべてSSOを使用できます。 これはSSOの使用を強制するため、推奨される方法です。 SSOで認証できない管理対象ユーザー (請負業者、ベンダーなど) がいる場合は、 アカウントのSSOを必須にしないでください。

注:

- FTPアプリケーションはSSOをサポートしません。 これらのアプリケーションを使用する必要がある場合、ユーザーは外部パスワードを任意で作成することができます。

- 一定の日数が経過すると管理者および共同管理者がパスワードのリセットを強制できる管理コンソール設定は、ユーザーの外部パスワードにのみ適用されます。 この設定は、SSOの資格情報には影響しません。

IdPの要件

- SPが開始したSSOをサポートすること

- SAML 2.0に対応すること

接続の設定に必要なBoxの情報

- エンティティID: box.net

- セキュリティトークンコンシューマURL: https://sso.services.box.net/sp/ACS.saml2

- 公開証明書

または

Boxへの提出が必要なIDプロバイダの情報

- エンティティID、接続ID、または外部キー

- リダイレクトURL

- 公開証明書

または

- 上記のすべての情報を含むメタデータファイル

注: SSO構成内のエンティティIDはBox内で一意である必要があります。 複数のBox環境 (EID) で同じエンティティIDを使用すると、設定が失敗します。

SSO構成を別の環境に適用できるように一時的に削除するには、Box側で削除する必要があります。 そのためには、Boxサポートでチケットを作成してください。 ユーザーが同じSSO構成で複数のBox環境にサインインできるようにする場合は、有料のBox Consultingを通じて有効にできます。担当者までお問い合わせください。

一般的なIdPに関するこの情報の取得方法については、以下に詳しい説明があります。 これらの手順は実装環境により若干異なる場合があります。問題が発生した場合は、ご利用のIdPの設定をご確認ください。 上記の一般的なIdP以外をご利用の場合は、メール、姓名の属性名もご提出ください (例: 「email」、「firstName」、「lastName」)。

ADFS 2.0/3.0 |

SSOの設定にはメタデータxmlファイルが必要です。 ADFSメタデータファイルの入手方法:

|

ヘルプ記事 |

Entra ID |

SSOの設定にはメタデータxmlファイルが必要です。 Entra IDメタデータファイルの入手方法:

|

ヘルプリンク |

Bitium |

SSOの設定にはメタデータxmlファイルが必要です。 Bitiumメタデータファイルの入手方法:

|

|

Entrust Identity |

SSOの設定にはメタデータxmlファイルが必要です。 Entrust Identityメタデータファイルの入手方法:

|

ヘルプリンク |

Google Cloud |

SSOの設定にはメタデータxmlファイルが必要です。 Google Cloudメタデータファイルの入手方法:

|

ヘルプリンク |

Nopassword (WiActs) |

SSOの設定にはメタデータxmlファイルが必要です。 NoPasswordメタデータファイルの入手方法:

|

|

MobileIron |

SSOの設定にはメタデータxmlファイルが必要です。 MobileIron Accessメタデータファイルの入手方法:

|

|

Okta |

SSOの設定には、外部キー、リダイレクトURL、および公開証明書が必要です。 情報の入手方法:

|

設定ガイド |

OneLogin |

SSOの設定にはメタデータxmlファイルが必要です。 OneLoginメタデータファイルの入手方法:

|

設定ガイド |

PingIdentity |

SSOの設定にはメタデータxmlファイルが必要です。 このxmlファイルには、以下のメタデータが含まれている必要があります。

PingIdentityメタデータファイルの入手方法:

詳細については、PingIdentityドキュメントのPingFederateからのSAMLメタデータのエクスポートに関するトピックを参照してください。 |

|

その他/カスタムIdP |

ご利用のIdPに直接お問い合わせいただき、メタデータファイルまたはエンティティID、リダイレクトURLおよび署名証明書を入手してください。 この情報をもとにSSO設定のサポートフォームに入力します。 |

SSOは、Box Driveアプリにも有効です。詳細については、Box Driveの基本的な使用方法を参照してください。

SSOアカウントの設定

アカウント作成メール

SSO必須モードが有効になると、アカウント作成メールも抑制できるようになります。 [管理コンソール] > [Enterprise設定] > [通知] タブで設定できます。

新規アカウント保有者には、パスワードの設定を求める「Boxへようこそ」と記載されたメールがデフォルトで送信されます。 これらのアカウント保有者はBoxのパスワードでなくADパスワードを使用してログインしているため、これは紛らわしい通知です。

SSOログアウトURL

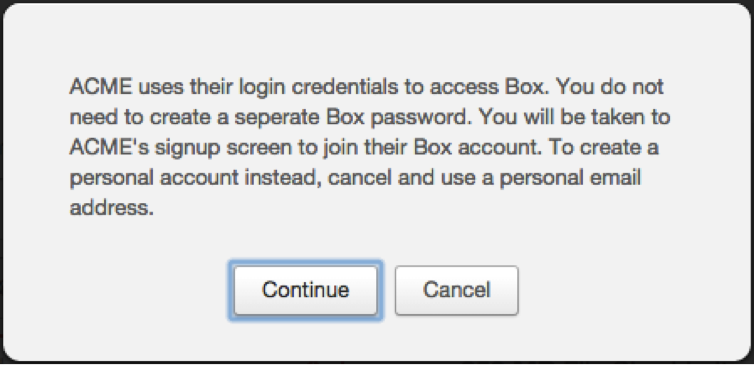

デフォルトで、Boxからログアウトしたユーザーは自社のBoxログインページに戻ります。 ただし、Boxはシングルログアウト (SLO) をサポートしていないので、ユーザーは会社のIdPで認証されます。このため、ユーザーが [続ける] ボタンをクリックすると自動でBoxアカウントにリダイレクトされ、メールアドレスとパスワードを入力する必要はありません。

BoxからログアウトしてもIdPセッションからログアウトしないことをユーザーに知らせるため、BoxをログアウトするときのリダイレクトURLを変更できます。 例として、IdPのホームページやIdPのログアウトページをURLに使用できます。

カスタムログアウトURLの設定

ご希望のログアウトURLをBox担当者にご連絡ください。

SSOのオンザフライ登録 (自動プロビジョニング)

ユーザーがはじめてBoxにログインするとき、アカウントのプロビジョニングが自動で行えます。 IdPはユーザーを検証して、アカウントの取得を許可することをBoxに通知します。 ユーザーにアカウントを許可しない場合は、IdPを通じてセキュリティグループなどの制約を課して、BoxにSAMLアサーションを送らないようにしてください。

これらのアカウントの作成は、管理コンソールでアカウント管理者または共同管理者が定義した新規ユーザー設定 ([管理コンソール] > [Enterprise設定] > [ユーザー設定] > [新規ユーザーの初期設定]) を使用して行います。

これらのアカウントを作成するためには、SAMLアサーションの中にユーザーの姓名およびメールアドレスが含まれている必要があります。 SAMLアサーションの姓名属性が使用されるのはアカウントの作成プロセスのみとなります。

SSO自動プロビジョニングの設定:

SAMLアサーションで使用する姓名属性をBox担当者にご連絡ください。

自動登録

自動登録を有効にすると、ユーザーは会社メールアドレスを使用して無料のBoxアカウントを作成できなくなります。

プロビジョニング済みのアカウントがないことが原因でユーザーログインに失敗することがないように、自動プロビジョニングを有効にした後に自動登録を有効にすることを強くお勧めします。 自動登録を有効にする方法については、ドメインの自動登録を参照してください。

SSOを使用したBoxのグループ登録

SSO有効またはSSO必須のアカウントに対して管理者または共同管理者は、Boxに配置したユーザーストアにグループを設定することができます。 これは、SAMLアサーションを使用したユーザーストアからBoxへの1方向の通信となります。 SSOを使用してBoxにログインしたユーザーは、ユーザーストア内のグループとBox管理者または共同管理者が選択した設定に応じて、グループに追加またはグループから削除することができます。

SAMLアサーションには、グループ情報を伝えるための属性が必要です。 既存のSSO接続については、変更が必要になる場合があります。

グループ情報は、複数値の属性を使用して送信されます。

<Attribute Name="http://schemas.xmlsoap.org/claims/Group">

<AttributeValue>MyGroup4</AttributeValue>

<AttributeValue>MyGroup3</AttributeValue>

<AttributeValue>MyGroup2</AttributeValue>

<AttributeValue>MyGroup1</AttributeValue>

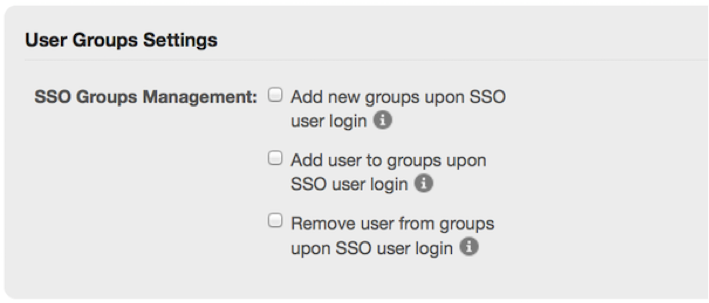

</Attribute>SSOグループ機能を有効にすると、管理コンソールの [Enterprise設定] > [ユーザー設定] に、[ユーザーグループ設定] セクションが表示されます。

一部のIdPでは、SSOを有効にすると自動的にこのセクションが表示されます。

- SSOにOktaまたはGoogle Cloudを使用している場合、このいずれかのIdPに対してSSOを有効にし、メタデータファイルをアップロードすると、[ユーザーグループ設定] セクションが表示されます。

- SSOにOneLogin、ADFS (Active Directory)、またはSAMLグループに対応するその他のIdPを使用している場合は、サポート担当者に問い合わせて、[ユーザーグループ設定] セクションを有効にしてください。

以下に各設定について簡単に説明します。

- SSOユーザーのログイン時に新規グループを追加 – ユーザーを含むグループが送信されて、Boxのグループに完全一致する名前がない場合、このグループは新しいBoxグループとして追加されます。 このグループには管理コンソールで権限を手動で割り当てる必要があります。 この設定を使用すると、複数のグループの正確な名前を管理者アカウントの元に集約できます。

- SSOユーザーのログイン時にグループにユーザーを追加 – ログインSAMLアサーションでグループが送信され、そのグループが既存のBoxグループの名前と一致した場合、ユーザーはそのBoxグループに追加されます。 この設定と次の設定 (「ユーザーを削除」) が有効になっている場合は、毎回のログイン時に、ユーザーストアのグループメンバーシップによってBoxユーザーのグループメンバーシップが更新されます。

- SSOユーザーのログイン時にグループからユーザーを削除 – 現在ユーザーが既存のBoxグループに含まれ、ログインSAMLアサーションでグループが送信されない場合、ユーザーはそのBoxグループから削除されます。 この設定と前の設定 (「ユーザーを追加」) が有効になっている場合は、毎回のログイン時に、ユーザーストアのグループメンバーシップによってBoxユーザーのグループメンバーシップが更新されます。

3つすべてのSSOグループオプションが有効になっている場合、Boxにおけるグループ作成とメンバーシップはユーザーストアに基づいて管理されます。

制限事項

- ネストグループはサポートされません。 グループ階層は折りたたんだ状態である必要があります。 必要に応じてグループ階層の折りたたみが可能であるか、ご利用のIdPにお問い合わせください。

- この方式は (SAMLによる) 1方向の通信です。 Boxのグループに対する変更は、ユーザーストアには反映されません。 ユーザーストアに変更が適用されないと、ユーザーのグループメンバーシップは次回のログイン時に元の設定に戻ります。

- グループメンバーシップはユーザーのログイン時に同期されます。 ユーザーがログアウトしないと、新しいSAMLアサーションが送られず、ユーザーのグループメンバーシップが最新でなくなる場合があります。

- SSOでは、ユーザーのグループメンバーシップの作成と更新が可能です。

- グループ権限は、BoxウェブアプリまたはAPIを使用して手動で割り当てる必要があります。

また、Active Directoryのグループは100個に制限されています。 グループがAPI (Entra IDなど) を使用して追加された場合、この制限は適用されません。

SSOを使用したユーザーアカウントのメールエイリアスの追加

SSOを有効にしたEnterpriseアカウントでは、管理者または共同管理者がSSOを使用してメールエイリアスを設定できます。

SAMLアサーションは、メールアドレス情報を伝えるため2つの個別の属性を必要とします。 ユーザーがログインするアカウントを判別するための識別子として単一値の属性が使用されます。 この属性は、すべてのメール通知を受信するプライマリメールアドレスの判別にも使用されます。 メールエイリアスは、2番目の複数値属性で送信されます。

<Attribute Name="primary_email"> <AttributeValue>primaryemail@box.com</AttributeValue> </Attribute> <Attribute Name="email_aliases"> <AttributeValue>alias1@box.com</AttributeValue> <AttributeValue>alias2@box.com</AttributeValue> <AttributeValue>alias3@box.com</AttributeValue> </Attribute>制限事項:

- 追加できるのは、管理対象ドメイン内のメールアドレスのみです。 Boxアカウントにさらにドメインを登録する場合は、Box担当者までお問い合わせください。

- メールアドレスを関連付けられるのは、1つのBoxアカウントのみです。

- SSOを使用して最初に追加したエイリアスのみをSSOを使用して削除できます。

SSOとリバースプロキシ

セキュリティのベストプラクティスにより、SAMLフローでのクロスオリジンリクエストが原因でログイン試行が失敗します。

例えば、ユーザーがあるURL形式 (https://sso.services.box.net) でSAMLフローを開始した後、リバースプロキシのURL拡張子を使用した別のURL形式 (https://sso.services.box.net.mcas-gov.us) でSAMLフローを完了した場合、セッション検証Cookieはクロスオリジンリクエストが原因で失われるため、ログインが拒否されます。 これは、ユーザーがSAMLフローの途中でリバースプロキシに送信される場合によく発生します。

このシナリオの影響を受ける場合は、販売店から指定された窓口にお問い合わせのうえ、利用可能なソリューションについてご相談ください。

SSOとユーザーのメールアドレス変更

SSOが有効になると、ユーザーは、自分のアカウントのメールアドレスを変更できなくなります。 これは、信頼できる情報源であるメールアドレスがIDプロバイダで管理されていることが原因です。 詳細については、シングルサインオンアカウントのメールアドレスを変更するを参照してください。

また、アカウント設定の管理で説明されている [プライマリに変更] オプションは、ユーザーの [アカウント設定] ページにある予備メールアドレスまたはリンクされたメールアドレスに使用できません。